Alireza BARGAHI et Mona GHAFOURI ESFAHANI

QUAND LA DROGUE S’INVITE SUR INTERNET?

L’apparition et la consommation de drogues est un phénomène ancien dans l’histoire de l’humanité, daté au plus tôt en 3 100 avant Jésus Christ dans un idéogramme sumérien décrivant la fleur d’opium comme « la plante de la joie ». Came, dope, blanche, weed, acid, amphets, Madame Exta, poudre d’ange, utilisées à des fins récréatives ou scientifiques, à l’exemple des opiacés en médecine, l’Homme n’a eu de cesse d’inventer de nouvelles drogues et de nouveaux moyens de les consommer.

Alors que le XIXème siècle est un siècle dans lequel le haschich finit « par remplacer le champagne » (Théophile Gautier), le XXe siècle voit apparaître, sous l’influence des Etats- Unis, les premières législations prohibant le commerce de drogue. En 1909, se tient la Commission internationale de l’opium à Shanghai, base à l’élaboration du premier traité international contre la drogue: la Convention internationale de l’opium de La Haye en 1912. Alors que les interdits fleurissent, le trafic de stupéfiants devient un commerce des plus rentables.

Près d’un siècle plus tard, de nombreuses mesures sont venues définir et renforcer la lutte contre le trafic de stupéfiants. Pourtant, ces trafics ne sont aujourd’hui pas endigués. Ils s’adaptent même aux évolutions technologiques des sociétés modernes, afin de contourner plus aisément les législations en vigueur. C’est ainsi qu’une partie cachée du World Wide Web, le Dark Web, est devenue le repaire de nombreux dealers et barons de la drogue.

Parce que son accès est complexe et garantit, par de nombreux moyens, l’anonymat de l’utilisateur, le Dark Web est l’endroit idéal pour tous les échanges illégaux: armes, pédopornographie, drogues. Il n’a pas fallu longtemps après l’invention d’Internet et sa démocratisation pour qu’un véritable marché noir virtuel se développe. Comment, dans ce cadre, garantir une lutte efficace et une réduction des trafics?

I) LE DARK WEB, LIEU D’UN MARCHE NOIR VIRTUEL IDEAL ET SANS RISQUES?

De par ses caractéristiques même, le Dark Web constitue une partie du cyber-espace propice à l’instauration d’un réseau clandestin d’échanges d’informations et de ventes, légales ou non (A). Les moyens de joindre cette partie du World Wide Web favorisent ce marché noir par l’anonymisation de la navigation (B), elle-même renforcée par l’utilisation d’un système de paiement récent et, à bien des égards, critiqué: Bitcoin (C).

A) LE DARK WEB, TERRAIN FECOND A LA MISE EN PLACE D’UN MARCHE NOIR VIRTUEL.

Avant toute chose, il est impératif de comprendre la différence entre le Surface Web (Web surfacique) et le Deep Web (Web profond).

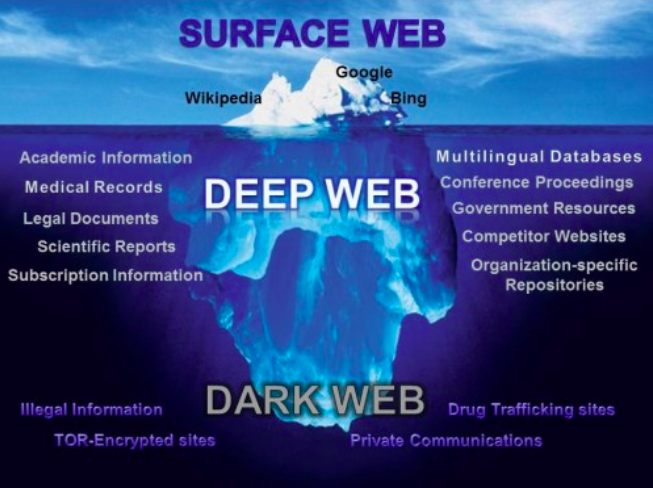

Réunis, ils forment le World Wide Web, système hypertexte communément appelé la Toile ou le Web, fonctionnant sur Internet et permettant de consulter, par l’intermédiaire d’un navigateur (firefox, chrome ou windows explorer, pour les plus connus), des pages accessibles via divers sites. Alors que le Deep Web constituerait, selon certaines études, 95% du Web, le Surface Web n’en représenterait qu’une fraction infime: moins de 5%. Pourtant, c’est bien sur cette dernière fraction que l’internaute passe le plus clair de son temps, y trouvant des sites tels que Facebook, Youtube ou Wikipédia.

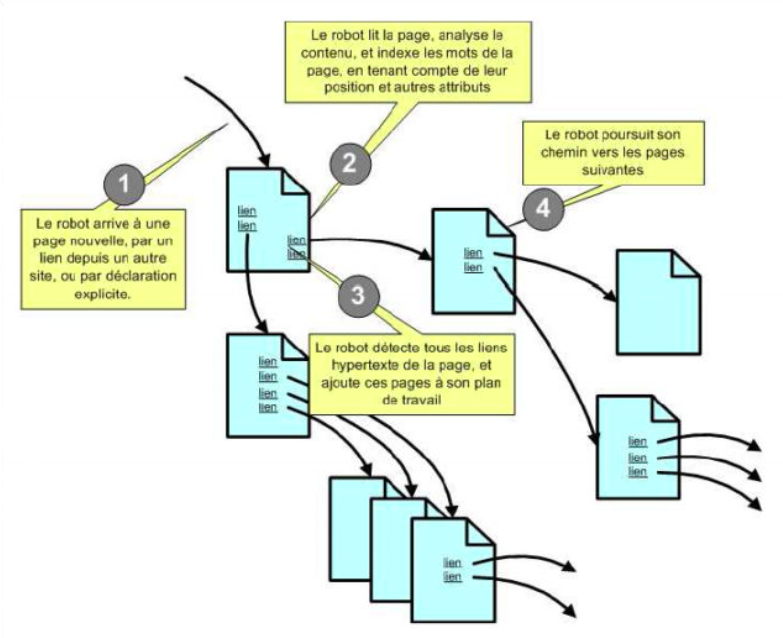

La différence entre Surface Web et Deep Web réside dans l’intervention effective ou non d’un logiciel: le crawler, ou, en français, le robot d’indexation. Le crawling consiste à explorer automatiquement, systématiquement et sans relâche les pages du Web, à collecter les informations qui s’y trouvent, notamment par l’intermédiaire de mots-clés et d’hyperliens utilisés dans le code source des sites, et à les stocker dans une base de données. L’intérêt de cette mission d’indexation est simple: ces bases de données sont consultées pour chaque recherche effectuée par un internaute sur son navigateur. C’est pour cette raison qu’il est possible d’effectuer une recherche par mots-clés sur son navigateur et que l’utilisateur est dispensé de devoir saisir directement l’url de la page souhaitée pour s’y connecter.

Chaque moteur de recherche utilise un robot qui lui est propre et qui dispose d’un mode de fonctionnement particulier. Par exemple, le robot d’indexation de Google est le Googlebot. Seules les pages web archivées par de tels robots au sein d’index de référencement seront disponibles dans les résultats de recherche présentés par le moteur utilisé.

Le Web surfacique est la partie de la Toile indexable par ces robots, et donc accessible par un moteur de recherche dit classique. A l’inverse, le Deep Web est composé de nombreuses pages qui ne sont ou ne peuvent être référencées par les algorithmes des logiciels de navigation: les pages à accès limité ou les contenus dynamiques en font par exemple partie. De plus, bon nombre de sites ne sont pas référencés et appartiennent, de fait, au Deep Web. L’absence de liens vers d’autres pages, l’utilisation du langage javascript, incompris par les robots, l’utilisation d’éléments HTML frameset et non body, ou encore les indexations partielles sont autant de possibilités venant limiter voire annihiler l’efficacité des robots dans leur mission d’indexation.

Cependant, parmi ces sites, certains sont spécifiquement et volontairement créés pour échapper à tout référencement. Ceux-ci constituent un sous-ensemble du Deep Web: le Dark Web. N’y entrent que ceux qui le veulent ou y sont invités, par des moyens spécifiques et conçus pour garantir leur anonymat. Autant dire que cela ne concerne absolument pas monsieur tout-le-monde.

Dans ces circonstances, le Dark Web est rapidement devenu un terrain de jeux pour, d’un côté, les hackers, les dealers, les vendeurs d’armes, qui en ont fait un véritable marché noir virtuel privé, et, de l’autre, les autorités. Il ne se limite toutefois pas à cela: les évènements politiques majeurs de ces dernières années, tels que le Printemps arabe, l’ont démontré. Cette partie de la Toile permet, par ses caractéristiques même, une diffusion sécurisée des informations, notamment de presse, lorsque la censure sévit. Il est important de le relever, car, trop souvent, le Web profond est stigmatisé pour ses aspects les plus impressionnants et les plus dangereux, sans que ne soient mis en balance ses avantages.

Nous ne nous concentrerons cependant pas ici sur lesdits avantages, mais sur l’organisation de la lutte contre le trafic de stupéfiants et les multiples difficultés soulevées par la nature même du Dark Web, à commencer par l’anonymat favorisé par les navigateurs utilisés pour s’y rendre.

B) L’ANONYMAT PRESQUE TOTAL DES INTERNAUTES…

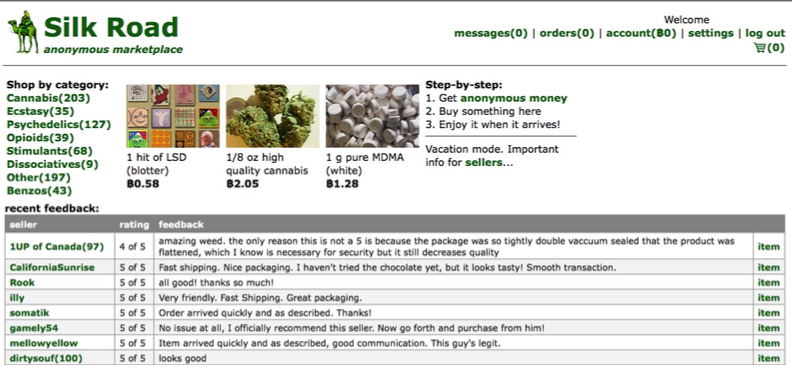

Le Dark Web doit sa notoriété à la profusion de sites illégaux qui y fleurissent régulièrement. Entre les sites polémiques (trolls) et les faux, certaines plateformes, qui ne sont parfois pas sans rappeler Ebay, proposent un accès direct à des ventes d’armes, d’identifiants bancaires, de comptes Paypal ou, pour ce qui nous concerne, de drogues. Silkroad et Lolacity en étaient les exemples les plus notoires. La raison principale et première pour laquelle ces plateformes peuvent exister au vu et au su de tous est la suivante: l’accès même au Dark Web nécessite un navigateur spécifique, conçu pour rendre anonymes tous les échanges internet fondés sur le protocole de communication TCP. Il ne saurait donc être question d’utiliser Yahoo, Bing ou Google. Le moteur de recherche le plus connu pour naviguer sur le Dark Web, et probablement le plus abouti, est Tor, acronyme de The Onion Router.

Tor a été créé par une organisation à but non-lucratif afin de protéger la vie privée des internautes. En clair, le réseau Tor est conçu pour empêcher les gouvernements ou les entreprises privées d’espionner les particuliers et leurs données. Conçu au milieu des années 1990 par le Naval Research Laboratory, un laboratoire de l’armée américaine spécialisé dans la guerre informatique, le réseau Tor s’est réellement développé à partir de 2002, date à laquelle il a proposé une solution d’anonymisation aux internautes, basée sur l’onion routing, ou le routage en oignon. Il s’agit d’une technique de communication anonyme sur le réseau, par laquelle plusieurs couches de cryptage vont venir protéger les paquets échangés.

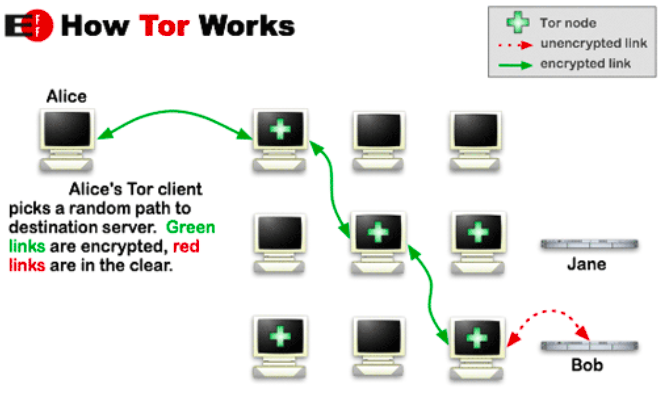

Somme toute, ce procédé de cryptage est, de par sa cohérence, assez simple à appréhender. En premier lieu, une liste de nœuds Tor est récupérée, dans laquelle chaque client va choisir un chemin aléatoire pour former un circuit. Les nœuds sont des unités de calcul: dans un réseau, il peut s’agir d’un ordinateur, d’un serveur, d’un routeur ou encore d’une imprimante, connectés par l’intermédiaire d’une carte réseau ou d’un pilote de réseau local. Chaque nœud du circuit, chaque intersection, connaît l’identité de son prédécesseur et son successeur, sans plus. Le premier nœud du circuit connait donc l’adresse IP de l’internaute. Par voie de conséquence, c’est également le cas du second nœud, mais cela s’arrête dès le troisième, qui ne connaîtra les identités que des second et quatrième nœuds du circuit. Dans un second temps, les paquets, entités de transmission de la couche réseau acheminées pendant la connexion et ayant pour mission de transmettre un message d’une machine à une autre, vont être identifiés selon un code arbitraire choisi au moment de la construction du circuit, en début de connexion. Les paquets seront chiffrés de nombreuses fois, à chaque nœud, chacun d’entre eux s’étant vu attribuer une clé secrète et spécifique. Le cheminement inverse suit la même logique. L’anonymat de l’échange est ainsi renforcé, au détriment de sa rapidité. Nous verrons qu’il n’est ni total ni infaillible, ce qui permet des dérives (espionnage de la NSA) mais également un contrôle institutionnel des trafics et activités illicites qui se déroulent sur le Dark Web.

Le fonctionnement du routage en oignon n’est toutefois pas suffisant pour bien appréhender les enjeux liés à l’anonymisation des contenus sur le Dark Web. Si l’utilisation de Tor pour l’internaute qui souhaite acheter des stupéfiants constitue à la fois un passage obligé mais également un avantage évident, une question peut, à ce stade, être soulevée: remonter à la source même des sites qui proposent de tels services, afin de les fermer et d’en appréhender les créateurs, ne serait-il pas un moyen simple et approprié de lutte contre les trafics de stupéfiants sur le Dark Web?

Tor propose d’autres services à ses utilisateurs, dits services cachés (Hidden Service Protocol), qui rendent la lutte contre le trafic de stupéfiants sur cette partie du cyber-espace extrêmement complexe. Lorsque les utilisateurs de Tor souhaitent fournir des services, comme un serveur de messagerie instantanée ou un site internet, il leur est possible de masquer l’emplacement géographique du service en question: l’adresse IP du serveur n’est pas dévoilée. De plus, les noms de domaine des sites du Deep Web relèvent d’une succession de chiffres et de lettres et se concluent en « .onion »: pas de « http://www.jevendsdela-drogue.com » » sur le Dark Web, mais plutôt « kpvz7ki2v5agwt35.onion» (Hidden Wiki), pour un contenu similaire. Outre l’utilisation d’un moteur de recherche spécifique, il est donc nécessaire de connaître l’url exacte du site pour y accéder: ici se font les premières conséquences de l’absence de référencement.

Ainsi, ces services cachés rendent extrêmement complexe la recherche des sites organisant des trafics illégaux, l’identification de l’emplacement physique des serveurs qui les fournissent, de ses administrateurs, de ses contributeurs et de ses visiteurs. Comment lutter contre quelque chose dont l’existence est, par nature, cachée? Certaines méthodes permettent toutefois de briser cet anonymat, telles que les attaques par analyse du trafic, mais la légalité de tels procédés est à l’heure actuelle discutée par le législateur, alors même qu’émergent des contre-mesures toujours plus efficaces à ces attaques. De fortes résistances idéologiques s’opposent à la divulgation des données personnelles sur le Deep Web. Il a été annoncé en mai 2015 le remplacement prochain de Tor au bénéfice du navigateur Astoria. Son but est de renforcer l’anonymat des utilisateurs, de déjouer la surveillance de la NSA et d’empêcher la collecte des données personnelles. Face à l’impératif de lutte contre les infractions se dresse donc la volonté d’édifier une cyber-sphère dans laquelle, avant tout et à n’importe quel prix, la vie privée de chaque internaute serait protégée. Ce discours est notamment tenu par bon nombre d’hacktivistes. Le ton est donné: anonymat et secret sont plus que jamais de mise sur le Dark Web.

Objectivement et en soi, cette logique n’est pas négative, puisqu’elle s’inscrit dans une démarche de protection d’une valeur fondamentale de la démocratie: la vie privée (article 12 de la Déclaration universelle des droits de l’homme). Malheureusement, les dérives engendrées n’en sont que plus difficiles à combattre. Elles le sont d’autant plus depuis l’introduction d’un nouveau système de paiement: Bitcoin.

C) … RENFORCE PAR UN MOYEN DE PAIEMENT ADAPTE: BITCOIN.

Le bitcoin n’a pas été spécifiquement conçu pour apporter une solution économique viable et discrète aux activités illégales qui se déroulent sur le Dark Web, mais ses spécificités en font un outil idéal et privilégié pour une communauté largement influencée par la culture geek et férue de nouvelles technologies.

Créé en 2009 par Satoshi Nakamoto, une personne ou un groupe de personnes dont l’identité réelle n’est toujours pas certaine, Bitcoin est la première monnaie électronique décentralisée, sécurisée et anonyme. Il s’agit d’un système transactionnel entièrement numérisé qui, gagnant en visibilité avec le temps, a déjà été adopté par certains commerçants et peut parfois être utilisé dans des magasins physiques. L’utilisateur va se créer un compte, selon des démarches similaires à celles requises pour l’ouverture d’un compte bancaire ou d’un compte paypal, et dispose de deux options: soit il gagne des bitcoins en les minant, grâce à un logiciel appelé le mineur de bitcoins, ces derniers étant générés à travers le réseau par tout ordinateur sur lequel tourne le logiciel, seule source de création monétaire pour le système Bitcoin, soit il en échange directement contre de l’argent. Ses bitcoins seront stockés dans un portefeuille en ligne et constituent des unités monétaires virtuelles qu’il est possible d’échanger sur internet et qui se transmettent de particuliers à particuliers sans passer par les banques. Ce dernier point est primordial: Bitcoin n’est régulé par aucune banque centrale et n’appartient à aucun Etat. Ses utilisateurs en ont donc un contrôle total: n’ayant pas de cours légal, son prix dépend de l’offre et de la demande, ce qui en explique les variations importantes d’un jour à l’autre.

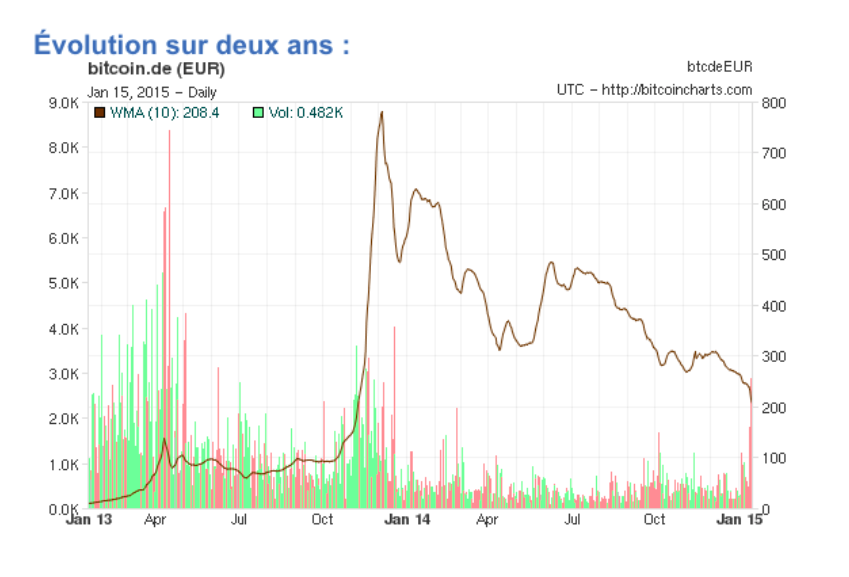

La valeur d’un bitcoin est extrêmement fluctuante: des quelques cents de dollars en 2010 à près de 1200 dollars le bitcoin en décembre 2013, il semble qu’une valeur médiane ait été atteinte récemment, aux alentours de 400 euros le bitcoin.

L’absence de contrôle étatique sur ce système signifie une chose: l’anonymisation des transactions financières sur Internet. Cet anonymat, couplé aux caractéristiques de Tor, offre une excellente protection aux trafiquants et à leur clientèle, tout en étant garanti par la sécurité du système. Pour transférer des bitcoins d’un compte à un autre, il faut connaître la clé publique du destinataire, sorte de numéro de compte. Pour autoriser et envoyer la transaction dans le réseau, il est nécessaire de s’authentifier à l’aide de sa clé privée. Toutes les clés sont cryptées et choisies parmi des milliards de combinaisons possibles. On parlera de crypto- monnaie, basée sur les principes de la cryptographie pour valider les transactions ainsi que la génération de la monnaie. L’anonymat proposé par Bitcoin n’est donc pas seulement une option envisageable, il s’agit bel et bien d’une caractéristique fondamentale de cette monnaie.

On imagine difficilement les vendeurs de drogues opérant sur le Dark Web passer par un RIB pour finaliser leurs transactions. Bitcoin, ne laissant ni information bancaire ni traçabilité sur le web, a rapidement été adopté comme monnaie de référence à toutes les ventes infractionnelles.

De la même manière que Tor, Bitcoin est le fruit d’une idéologie forte, rejetant le contrôle étatique et les spéculations bancaires au profit d’un contrôle par tous. La protection de la vie privée est un des enjeux forts de cette monnaie, source permanente de critiques et de scandales, puisque les Etats n’en ont qu’un contrôle restreint: ils ne peuvent que vérifier la légalité des transactions. Tenter d’assigner des droits spéciaux à une autorité locale n’est pas possible en pratique. L’attractivité de Bitcoin aux yeux du marché noir n’en est que renforcée.

Toutefois, Bitcoin ne garantit pas un anonymat complet, la raison principale étant que chaque transaction est publiquement identifiée de façon permanente dans le réseau. Tout un chacun peut consulter le solde et les transactions de n’importe quelle adresse Bitcoin. Une adresse est créée confidentiellement par les portefeuilles de chaque utilisateur et constitue une sorte d’historique des transactions. Cette information seule ne permet rien, mais si une adresse peut être liée à une identité, généralement révélée lors d’une vente, il est alors possible de déterminer les ventes et achats effectués. Pour cette raison, nombreux sont ceux qui utilisent des logiciels de chiffrement de volumes de fichiers tels que Truecrypt.

Si les outils utilisés sur le Dark Web tels que Tor et les bitcoins ne sont pas, en soi, suffisants pour garantir un anonymat total à l’internaute, établir une réglementation efficace pour organiser la lutte contre le trafic de stupéfiants sur le Dark Web en pâtit pourtant.

II) Organisation et enjeux juridiques de la lutte contre le trafic de stupéfiants sur le Dark Web

Parce que tout un chacun peut librement accéder au Dark Web sans devenir l’auteur d’une infraction et facilement couvrir ses traces, le législateur français peine à instaurer une législation efficace visant à combattre la vente et l’achat de stupéfiants sur le cyber-espace (A). Les américains ont su se doter d’une législation plus satisfaisante en terme de résultats mais plus ambigüe en terme de libertés fondamentales (B). La lutte contre les déviances sur le Dark Web s’organise aussi par des moyens hors du cadre légal (C).

A) LA LEGISLATION FRANÇAISE ET LES ACTIONS POSSIBLES…

Usage, détention, achat, vente, organisation des trafics: le cadre légal français en matière de stupéfiants est aujourd’hui bien établi. Les textes applicables se trouvent dans la partie législative du Code pénal, au chapitre II du Titre II du Livre II (articles 222-34 à 222- 43-1).

La France a signé et ratifié trois conventions des Nations Unies en 1961, 1971 et 1988 réglementant le régime juridique des stupéfiants et des substances psychotropes. Dans le même temps, au niveau national, la France s’est dotée d’un cadre légal, fixé par la loi du 31 décembre 1970 relative aux mesures sanitaires de lutte contre la toxicomanie et à la répression du trafic et de l’usage illicite des substances vénéneuses. Le but est de lutter contre la toxicomanie par l’intervention de deux types de mesures coercitives: une réponse pénale, répressive, et, dans le même temps, une réponse médicale, afin que les toxicomanes ne soient pas uniquement sanctionnés mais puissent bénéficier de soins et d’aide pour vaincre leur addiction. Il est donc offert au magistrat la possibilité de mettre en place les outils de la réinsertion sociale du délinquant. Cette loi a été complétée par la loi du 5 mars 2007 relative à la prévention de la délinquance. Orientée vers la prévention et le traitement de la délinquance chez les mineurs, le législateur y a intégré des mesures concernant les violences conjugales, les infractions sexuelles et la consommation de drogues. Outre la confirmation du principe de pénalisation de l’usage affirmé dans la loi du 31 décembre 1970, l’article 37 de la loi prévoit l’information de l’autorité sanitaire compétente lorsque l’autorité judiciaire enjoint une personne de se soumettre à une mesure d’injonction thérapeutique. Un suivi médical poussé pourra par exemple être mis en place, ainsi qu’un stage de sensibilisation aux dangers de l’usage de produits stupéfiants.

Concernant l’aspect répressif de la législation française relative aux stupéfiants, plusieurs points sont abordés par le Code pénal. L’article 222-41 du Code pénal dispose que «constituent des stupéfiants (…) les substances ou plantes classées comme stupéfiants en application de l’article L.5132-7 du Code de la santé publique ». Le classement français des stupéfiants est constitué en majorité de transpositions successives en droit interne de tableaux créés dans le cadre de conventions internationales, telles que la Convention Internationale de l’Opium ou encore la Convention de 1971 sur les psychotropes. Les produits sont classés en fonction du risque qu’ils représentent pour la santé publique et de leur valeur thérapeutique. Le Code de la santé publique français classe ainsi les psychotropes en quatre catégories:

- Les substances stupéfiantes, qui regroupent les produits les plus toxiques, dont la production, la distribution et l’usage sont strictement réglementés ou interdits. On y retrouve des classements de conventions antérieures, telles que la convention de 1961, avec l’opium, le cannabis et leurs dérivés, ou encore celle de 1971, avec les hallucinogènes ou les amphétamines, mais également des drogues de synthèse, comme la kétamine.

- Les substances psychotropes.

- Les médicaments des listes I et II définis par l’article L.5132-7 du code de la santé publique.

- Les substances dangereuses, destinées à l’industrie, à l’agriculture ou au commerce, telles que l’éther ou les acides.

L’importation, la production, l’exportation, la détention, l’usage et la vente de ces substances constituent une infraction pénale: un délit, voir un crime si certaines circonstances définies par les textes de loi sont réunies, punissable, selon le fait accompli, d’une peine d’emprisonnement pouvant aller, pour une peine simple, d’un à dix ans d’emprisonnement, ainsi que d’une peine d’amende.

Les textes d’incrimination ne prévoient pas de différence entre les supports de vente de stupéfiants. Ainsi, le cas dans lequel la drogue est vendue sur internet n’est pas abordé par les textes légaux. La justice française est-elle pour autant absente de ce marché noir, lieu de tous les trafics? Ses visiteurs sont-ils réellement à l’abri de toute poursuite, avec les conséquences qu’une telle affirmation pourrait engendrer? Alors qu’il devient facile de se faire livrer par la poste quelques grammes de drogue commandés sur le Dark Web, à condition de prendre quelques précautions généralement énumérées sur les sites (ne pas commander à son adresse par exemple), il semble à première vue que le législateur et les enquêteurs français soient dépassés par le phénomène, n’ayant pas les connaissances et les moyens techniques suffisants pour mettre en œuvre une lutte efficace.

La première des difficultés est l’anonymat, à la fois des internautes, cette raison ayant déjà été évoquée, et à la fois des forces de police. Ce passage obligatoire pour pénétrer dans le Dark Web constitue un problème pour les autorités: en France, investiguer sous pseudonyme n’est autorisé que pour certaines enquêtes, liées aux infractions les plus graves, et sous des conditions extrêmement précises. La situation a légèrement évolué depuis un arrêté publié au journal officiel le 21 octobre 2015, relatif à l’habilitation de services spécialisés d’officiers ou agents de police judiciaire pouvant procéder aux enquêtes sous pseudonyme. L’article 1 de l’arrêté permet aux officiers et agents de police judiciaire spécialement habilités et affectés à un service spécifique de procéder aux actes définis aux articles 706-2-2, 706-35-1, 706-47-3 et 706-87-1 du code de procédure pénale. L’officier ou l’agent doivent donc non seulement être spécialement habilités, mais également appartenir à un service ou une unité définie par le texte, telle que la sous-direction de la lutte contre la cybercriminalité ou le bureau des enquêtes judiciaires. Cependant, les articles visés ne concernent pas directement les enquêtes relevant des trafics de stupéfiants, exception faite de la consommation des mineurs. Ainsi, cette évolution législative ne semble pas encore apporter aux enquêteurs français les moyens de lutte dont ils auraient besoin pour appréhender les infractions liées aux drogues.

En 2009, le service « cyber-douane » a été inauguré. Son rôle est de lutter contre la cyber-délinquance, en recueillant et en exploitant des renseignements sur Internet, mais également en déclenchant des contrôles douaniers ciblés, notamment dans les centres d’acheminement de colis postaux. Quelques résultats ont été constatés: en novembre 2013, un couple du Loiret vendant des amphétamines sur Internet a été arrêté. Malheureusement, les effectifs de ce service, une quinzaine de personnes, ne correspondent en rien à l’ampleur de la tâche qui leur est confiée. De manière générale, la limitation des effectifs des forces de l’ordre est un frein certain à une action plus évoluée sur le Dark Web.

Un dernier élément, un point de droit, peut expliquer les difficultés liées à l’organisation législative de cette lutte. Outre le retard législatif généralisé concernant les nouvelles technologies, le législateur ne souhaite en aucun cas interdire l’accès à cette partie du cyber-espace ou à l’utilisation d’un navigateur tel que Tor. La raison est simple: la protection de la vie privée. En effet, condamner l’accès au Dark Web nécessite de condamner l’accès au Deep Web. Comme évoqué précédemment, le Deep Web ne se résume pas à un repaire de délinquants. De nombreux journalistes y contournent la censure, certains internautes utilisent Tor pour éviter que leurs informations et données à caractère personnel ne soient récupérées et utilisées à des fins marchandes ou d’espionnage, des hackers y échangent des informations avec les forces de police, des messageries et tchats IRC s’y mettent en place, pour échanger des connaissances partout autour du monde. C’est notamment ainsi que des hacktivistes ont pu contourner les censures du Printemps arabe et mettre en place un formidable réseau de communication entre eux et les personnes sur place. La solution la plus simple, tout débrancher, est loin d’être la meilleure et la plus juste au nom des libertés fondamentales.

Loin d’être inexistante, la lutte contre les trafics de stupéfiants n’est, en France, que très limitée. L’Allemagne a connu quelques succès de plus grande envergure, mais les pays européens, de manière générale, semblent assez réticents à l’idée de prendre possession du cyber-espace, tout en ne sachant pas réellement comment procéder. En revanche, les États- Unis ont récemment démontré toute l’ampleur de leurs capacités, non sans soulever un certain nombre de questions quant aux méthodes utilisées.

B) … COMPAREE A LA LEGISLATION AMERICAINE.

La société américaine, et avec elle une bonne partie des démocraties capitalistes, a été ébranlée le 6 juin 2013 lorsqu’un citoyen américain, Edward Snowden, ancien employé de la Central Intelligence Agency (CIA), a divulgué, par l’intermédiaire des médias The Guardian et The Washington Post notamment, des informations classées top-secret concernant la captation de données personnelles et la surveillance généralisée de tout étranger dont les données transitent par une entité américaine. Devenu l’ennemi publique numéro un pour le gouvernement américain et un véritable héros, défenseur des droits et œuvrant pour la transparence des « puissants », aux yeux de bon nombre de militants, ses révélations ont considérablement modifié la perception qu’ont les internautes éclairés en la matière de la protection de leurs droits sur Internet. Entre autre, la conférence TED de Mikko Hyppönen, expert en sécurité informatique et dirigeant de F-Secure, a résonné comme un véritable plaidoyer, opposé aux déviances et dangers d’un nouveau Big Brother qui aurait pour visage la National Security Agency (NSA) et favorable à des solutions alternatives offertes aux citoyens du monde. Il est évident que le visage d’Internet a considérablement changé depuis ces révélations, de nombreux internautes vivant cette intrusion dans leur vie privée comme une injure et une condamnation de fait, fussent-ils complètement innocents.

Il est intéressant de noter que les autorités américaines conservent cette même dynamique en matière de lutte contre les infractions sur le Dark Web: entre protection des droits fondamentaux et abus des autorités légales, leurs actions, aussi efficaces qu’effectives, semblent pourtant posséder une part d’ombre plus que gênante, légalement parlant. La plus impressionnante réussite du FBI (Federal Bureau of Investigation) en matière de lutte contre les trafics de stupéfiants sur le Dark Web est la fermeture de Silk Road, l’un des plus gros sites de vente de produits et substances illicites, sur laquelle nous reviendrons en détails dans la troisième partie de ce développement.

Il est incontestable que les autorités américaines obtiennent des résultats. Leur vision est, selon le directeur du FBI James Comey, la suivante: « The bad guys, through the use of the Internet, have shrunk the world », ce qu’on pourrait traduire, de manière relativement littérale, par : « Les méchants ont, par leur utilisation de l’Internet, agrandi le monde ». Par cela, James Comey explique que le Dark Web est, depuis son apparition en 2004, devenu une zone en constante expansion, quasiment impossible à parcourir de par sa taille et le volume de données qui y sont stockées et y circulent, tout en rapprochant des personnes, quelque soit la distance géographique qui les sépare. La réponse du FBI à ce phénomène est de rétrécir le cyber-espace par deux moyens: déployer des cyber-agents du FBI partout sur le globe et former leurs partenaires dans cette lutte, tels qu’Europol, afin de rentabiliser leur collaboration. Quant à leurs méthodes en elles-mêmes, les services ont utilisés de « nouvelles techniques » non dévoilées pour suspendre l’anonymat des serveurs mis en place par Tor. Ce flou s’explique aisément: dévoiler les techniques utilisées est une invitation donnée à tous les black hats de la planète pour travailler sans relâche à combler les failles du système, en vue de le rendre infaillible et inaccessible. Cependant, une question, qui pourrait être considérée comme de la paranoïa si des instances américaines telles que la NSA n’avaient pas déjà outrepassé leurs droits, se pose: ce silence ne cache-t’il pas l’utilisation de moyens d’action illégaux? La fin justifierait-elle vraiment les moyens? Plus important encore: comment reprocher à certains internautes de poursuivre une véritable quête de l’anonymat sur Internet, lorsque les actions de gouvernements supposément démocratiques sont parfois par trop obscures?

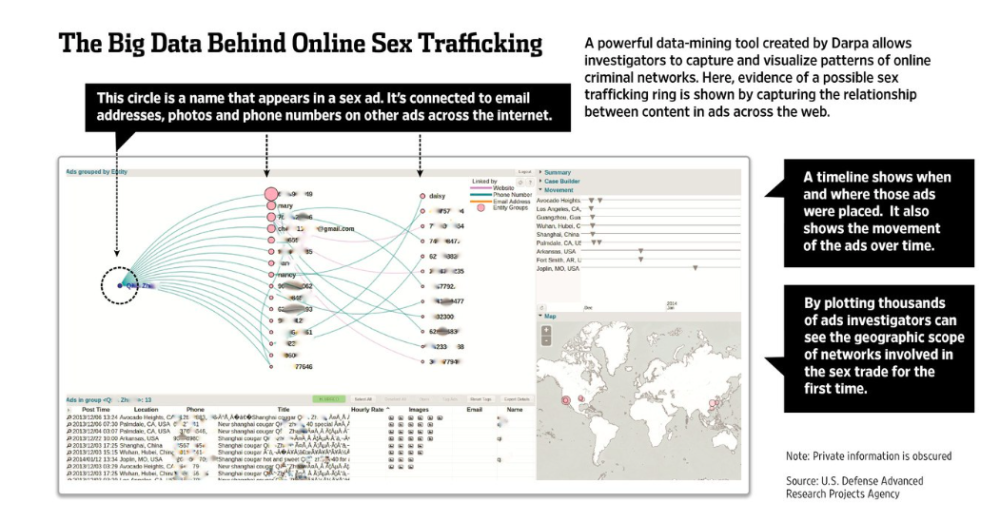

Toutefois, le but n’étant pas ici de présenter une théorie du complot mais d’enjoindre à la prudence et de déterminer quels moyens d’actions légaux les autorités américaines mettent en place pour lutter efficacement contre les trafics sur Internet, les travaux de la Darpa représentent un pas en avant considérable. La Darpa est l’agence américaine pour les projets de recherche avancés de défense. En février 2015, elle communiquait sur un projet majeur: la mise en place d’un moteur de recherche capable de recenser certains des sites cachés dans le Dark Web, dans le but assumé d’aider les autorités dans leurs enquêtes. Ce projet répond au nom de Memex. Alors que les crawlers de nombreux moteurs de recherche sont conçus pour faire remonter les pages les plus pertinentes et les plus populaires, Memex a un fonctionnement différent. Pour le comprendre, il faut s’intéresser au fichier robots.txt. Il s’agit d’un fichier texte utilisé pour le référencement naturel des sites web, contenant des commandes à destination des robots d’indexation des moteurs de recherche pour leur préciser quelles pages peuvent être indexées (commande User-Agent), et quelles pages ne le peuvent pas (commande Disallow). L’exploration d’un site web par un crawler commencera systématiquement par le fichier robots.txt. Memex, en ignorant le fichier robots.txxt, ignore la commande Disallow, ce qui permet une indexation plus complète des parties cachées du site.

De plus, Memex va essayer d’accéder aux parties cachées ou accessibles uniquement via lien direct (comme les sites en .onion) du Web. En ajoutant une fonctionnalité de reconnaissance des images, l’efficacité de Memex dans la recherche de sites illégaux n’en est qu’accrue. Deux spécificités de l’analyse d’images: les sites tels que Silk Road, présentant des photos des produits à vendre sans aucune discrétion à ce stade de la navigation, seront détectables plus facilement et le recours aux messages via images sera plus facile à appréhender.

L’exemple de la société CybelAngel, lauréate du prix de l’innovation du Forum International de la Cybercriminalité 2014, démontre que des solutions existent pour crawler le Deep Web. En revanche, l’action de cette société se porte sur la fuite de données sensibles, dans un but de prévention pour les entreprises qui l’auraient mandatée. Memex est plus ambigu: pas question de partir à la recherche de données qui appartiennent à une entreprise, mais une exploration des données non-propriétaires, comme les noms, adresses ou numéros de téléphone. Sont donc tracées des données en « accès libre », de la même manière que si elles apparaissaient sur un mur facebook ouvert à tous, et ce sans mandat. En effet, les informations qui seraient recueillies de cette manière ne semblent rentrer dans aucun cadre légal établi. Il est probable que leur utilisation aux Etats-Unis ne soit pas des plus problématiques. Un outil puissant donc, qu’il sera nécessaire de contrôler par une utilisation fermement encadrée.

C) HORS CADRE LEGAL: L’ŒUVRE DES HACKERS ETHIQUES.

La vision doxique des hackers en a fait les pirates des temps modernes, agissant en toute impunité derrière leur écran et recherchant sans cesse de nouveaux moyens d’implanter des virus dans les ordinateurs d’honnêtes gens. L’informatique, même s’il s’agit d’une science relativement nouvelle, a aujourd’hui suffisamment évolué pour que cette image caricaturale tombe. En effet, le terme de hacker regroupe plusieurs catégories de personnes, allant des plus bienveillantes aux plus criminelles. Qu’ils soient experts en la matière ou aient juste une connaissance suffisante pour utiliser des logiciels à des fins malveillantes, bon nombre de passionnés ont su démontrer par leurs actes les bonnes intentions qui peuvent animer cette communauté disparate, qu’ils agissent en groupe ou seuls.

Evidemment, certains collectifs se sont fait connaître par leurs actions controversées, voir illégales, comme c’est par exemple le cas des LulzSec, en activité au courant de l’année 2011. Responsables de plusieurs intrusions informatiques, la plus notable étant certainement le piratage de Sony et la récupération de 24,6 millions de données privées appartenant aux utilisateurs du Playstation Network, quelques-uns des membres les plus influents seront finalement arrêtés par le FBI en 2012: Sabu, Kayla ou encore pwnsauce. Liés aux Anonymous, collectif informel qui œuvre sans leader et défend des causes choisies selon les convictions et l’éthique de ses membres, ils s’étaient éloignés du mouvement pour revenir au «lulz», déformation de «lol» – Laughing Out Loud -, pour l’humour et le troll en somme.

A ce stade, il devient important de faire la distinction entre les white hats, black hats et grey hats – les chapeux blancs, noirs et gris. Issus de l’argot informatique, ces termes désignent trois types de hackers. Les black hats sont les hackers mal intentionnés, utilisant leurs compétences pour en tirer un avantage financier ou pour le plaisir de nuire. Les white hats, à l’inverse, sont considérés comme des hackers éthiques, valorisant leurs connaissances en matière de sécurité informatique pour aider à renforcer les systèmes d’information des organisations. Les grey hats sont, comme leur nom l’indique, à mi-chemin entre les deux: agissant selon leur conscience et leurs envies, parfois avec éthique, parfois non. Aussi imprécises que soient ces définitions, elles ont le bénéfice d’exister et de clarifier légèrement la situation pour les néophytes.

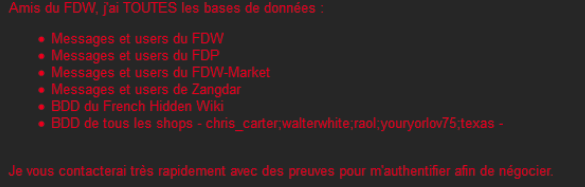

Les hackers éthiques sont généralement des professionnels des systèmes de sécurité informatisés. Ils réalisent des tests d’intrusion, basés sur les méthodes classiques d’attaques, afin de mettre à jour les 0days. L’idée est de rendre publique d’éventuelles vulnérabilités pour que les développeurs puissent les corriger. Toutefois, certains hackers éthiques se sont fait une spécialité de lutter contre ce qui dénote avec leur code sur le Deep Web. Ils collaborent occasionnellement avec les autorités afin de fournir des preuves d’infractions et de faciliter leur travail de fermeture des sites illégaux. Par exemple, le 17 septembre 2015, le hacker connu sous le pseudonyme Ben300 a officialisé son hack de plusieurs sites de vente de drogues français (entre autres), rattachés aux forums du French Deep Web (Forum FDW, FDW-market, Trollodrome ou encore French Dark Place).

Ben300 est connu pour son expertise dans le domaine, n’en étant pas à son coup d’essai, habitué du Chaos Computer Club, du Black Hat USA ou de la 0Nights. Ayant subtilisé, selon ses dires, « plusieurs gigaoctets en clair » de données, sans livrer sa méthode (le contraire eût été étonnant…) et en plaçant un script de récupération de mots de passe, récupérant ainsi en clair, c’est-à-dire de manière non-chiffrée, les mots de passe d’une majorité d’utilisateurs. Parmi eux, certains n’hésitent pas à donner leur vrai nom et adresse pour se faire livrer directement à domicile les drogues achetées sur les diverses plateformes disponibles. La véracité des informations récupérées est à vérifier, les données sensibles des vendeurs devant logiquement être cryptées. Le hacker affirme proposer son aide à la justice, afin de réduire les trafics de stupéfiants et de mettre un terme aux réseaux français de pédophilie, ulcéré par les infractions qui polluent le Deep Web. Dans une interview parue sur zataz.com, il explique son geste: « j’ai été choqué par le comportement des administrateurs. Des personnes qui prétendent défendre la liberté d’expression, mais qui censurent ou bannissent le premier participant qui n’est pas d’accord avec eux », gérants d’un « forum sans aucun contrôle, qui est un repère pour pédophiles, djihadistes et toutes les insultes possibles ».

Le Deep Web est un endroit des plus étranges: libre, chaotique, lieu de nombreux abus, et pourtant capable d’autorégulation. Keynes aurait très certainement pu en fournir une analyse des plus intéressantes.

Nous terminerons ce développement par l’étude d’un exemple précis: l’affaire Silk Road, des débuts du site à l’incarcération de son créateur.

III) FOCUS SUR UN CAS PARTICULIER: SILK ROAD

Silk Road est probablement devenu, au fil des ans, l’un des sites les plus connus et les plus emblématiques de la face cachée d’Internet (A). Attirant à soi toutes les attentions, ce n’était qu’une histoire de temps avant que le site ne capte celle du FBI (B). La lutte à mort qui s’en est suivi s’est achevée très récemment, avec la fermeture du site et l’incarcération de son créateur, répondant au pseudonyme de Dread Pirate Roberts (C).

A) DES TENEBRES DU DARK WEB AUX FEUX DES PROJECTEURS

Silk Road était probablement l’un des sites web les plus connus du Dark Web. Son nom, signifiant « la route de la soie », était aussi poétique qu’évocateur: de nombreux marchands arpentant ce chemin sinueux pour récupérer au péril de leur vie des marchandises à même de satisfaire leurs clients, à la différence près et bien moins romanesque qu’il ne s’agissait pas pour eux de proposer de la soie ou des épices, mais du cannabis, de l’extasy et toutes sortes de substances aussi psychotropes qu’illégales. Bref, Silk Road était le marché noir le plus fréquenté par les internautes souhaitant vendre ou acheter de la drogue, et ce, sous toutes ses formes.

Il n’était nullement question d’ouvrir un site vendant directement de la drogue et organisant ainsi un trafic entre les administrateurs et les visiteurs. Le site était en réalité une plateforme de mise en relation entre les vendeurs et les acheteurs, présentant pour cela des catégories de biens et produits sous la forme d’onglets, tels qu’ils pourraient exister pour des sites comme Amazon ou E-bay, la nature seule des produits variant. Avant toute chose, et comme toute plateforme de mise en relation de particuliers sur le web, Silk Road vendait de la confiance. En effet, son système financier reposait sur les dépôts fiduciaires. Ce mode de paiement tient en un arrangement conclu entre deux ou plusieurs parties, dans lequel un tiers de confiance indépendant reçoit l’argent de la transaction pour ne le délivrer qu’une fois celle- ci menée à bien. Ainsi, Silk Road bloquait le montant de la transaction, évidemment payé en bitcoins, le temps que soit réceptionnée la drogue, puis le reversait au vendeur à la demande de l’acheteur. Les administrateurs du site se chargeaient d’arbitrer les litiges et de les trancher en faveur de l’une ou l’autre des parties. Ce tiers de confiance voyait son rôle rémunéré par une commission sur chaque transaction.

La criminalité n’a pas attendu l’avènement du Dark Web pour se saisir d’internet. Adamflowers était une place de marché créée aux alentours de 2006 sur le web surfacique. Là encore, le site servait de lien entre vendeurs de drogue et acheteurs et était construit comme une plateforme de mise en relation de particuliers. Pour assurer l’anonymat de ses membres, un service d’emails cryptés, Hushmail, qui existe toujours, avait été mis en place. Le site se délocalisera sur le Dark Web en 2010 pour devenir The Farmer’s Market, se comportant désormais comme un site d’e-commerce classique, offrant des garanties telles qu’une assurance de réception ou des avantages marchands, et mettant à disposition des acheteurs un service client. La DEA, Drug Enforcement Administration, service de police fédéral américain spécialisé dans la lutte contre le trafic de stupéfiants, estimait les transactions générées sur le site à environ un million de dollars entre 2007 et 2009, pour les paiements paypal uniquement. Après deux ans d’enquête, la DEA lança l’Opération Adam Bomb, en coopération avec les forces de police des Pays-Bas, de Colombie et d’Ecosse, aboutissant en 2012 à la fermeture du site et à l’arrestation de plusieurs personnes directement reliées à son administration.

Fils spirituel d’Adamflowers, Silk Road se développe directement sur le Dark Web, à partir de janvier 2011, mettant en place l’attirail des outils conférés par Tor et Bitcoin pour favoriser l’anonymat de ses visiteurs et la discrétion du site. Une discrétion toute relative, puisque le site fera l’objet d’un article sur le site web Gawker.com le premier juin 2011, ce qui ne sera pas sans lui attirer l’attention et les foudres des autorités de lutte contre le trafic de stupéfiants du monde.

B) LA ROUTE DE LA SOIE MALMENEE

En juin 2011, le sénateur américain Joe Manchin dénonce publiquement Silk Road, appelant à sa fermeture immédiate. Inutile de dire que cette publicité autour du site et l’intérêt soudain qu’il suscite sont loin de plaire à tous…

L’enquête est ouverte, le FBI est saisi de l’affaire. Le 30 juillet 2012, une étude quantitative de Nicolas Christin paraît: Traveling the Silk Road: A measurement analysis of a large anonymous online marketplace (lien dans la webographie). Estimant le nombre de clients actifs sur le site à une fourchette comprise entre trente et cent cinquante mille personnes, le rapport, d’un peu moins de trente pages, se donne pour vocation de définir et de caractériser de manière scientifique la plateforme qu’est Silk Road. Riche en enseignements, cette étude relève, dès ses débuts, l’importance de ne pas se faire remarquer sans courir le risque que la cible ne change son comportement, prenant ainsi de nombreuses précautions pour s’assurer que l’enquête puisse aboutir.

Quelques chiffres concernant Silk Road ressortent. Ainsi, il semble que le nombre de vendeurs se soit considérablement accru sur l’année 2012, du premier février au premier septembre, passant d’environ 250 à plus de 550. Pourtant, les vendeurs ne semblent pas s’établir de manière permanente: sur cent vendeurs commençant leur activité au jour 0, près de la moitié aura cessé au jour 100. Un turn-over important est donc constaté, ce qui permet une première conclusion: si le succès de Silk Road est indéniable et son attrait certain pour les trafiquants, le commerce s’y organise de façon pérenne uniquement parce que le nombre d’internautes s’accroît avec le temps, facilitant ce phénomène de turn-over. Cela s’explique au regard des chiffres concernant les avis des utilisateurs. Il apparaît que 96,5% des transactions, soit 178 341 transactions, majoritairement reliées au trafic de stupéfiants, sont notées 5/5. S’il faut se méfier des retours positifs et éviter une analyse par trop rapide, ces chiffres donnent toutefois une vision assez claire du succès de « l’ebay de la drogue » et de l’engouement à son égard. L’étude poursuit, estimant à 7 665 bitcoins la moyenne des transactions journalières, soit, selon le taux en vigueur des bitcoins à l’époque, plus d’1,22 million de dollars américains par mois, soit 15 millions de dollars américains échangés en 2012. La commission de l’opérateur, c’est-à-dire des administrateurs de Silk Road, oscillera entre 6,23% et 8,5%, pour un bénéfice estimé à 4000 dollars américains par jour pour le mois de juillet 2012. Ces commissions, projetées sur l’année, s’établiraient à 1,1 million de dollars américains. Bien sûr, vérifier ces chiffres n’a jamais été possible, ne serait-ce que parce que certaines transactions auraient eu lieu hors dépôt fiduciaire. Il semble cependant que cette estimation soit une estimation basse des chiffres générés par Silk Road. Quoiqu’il en soit, ils étaient largement suffisants pour justifier une intervention policière.

Cette opération policière ne se fera pas attendre, et sera menée de front par le FBI à la suite d’une enquête de plusieurs années: le 2 octobre 2013, le FBI fait fermer Silk Road. L’agent spécial Christopher Tarbell, expert en investigations informatiques et directeur de l’enquête, reviendra, dans une déclaration sous serment datée du 5 septembre 2014, sur les opérations d’investigation. Cette déclaration avait un double objectif. Tout d’abord, contrer la défense des avocats du créateur présumé de Silk Road à son procès, fondée sur l’idée selon laquelle le FBI aurait reçu l’aide des services secrets américains pour constituer le dossier d’accusation, intervention illégale dans une affaire de droit commun et justifiant à elle-seule l’annulation complète de la procédure. Ensuite, pour clarifier les méthodes utilisées par le FBI et justifier son action, vivement critiquée, non pas pour ses résultats mais pour les moyens utilisés pour y parvenir, des suspicions portant sur l’usage de méthodes illégales par le bureau fédéral pour faire tomber Silk Road.

L’équipe de Tarbell aurait, selon sa déposition, agi sans recevoir l’aide d’une autre agence fédérale ni utiliser une backdoor, c’est-à-dire un accès secret au poste de l’utilisateur légitime sans qu’il n’en ait conscience, transformant l’un de ses logiciels en cheval de Troie. En se connectant ainsi qu’un simple client, les agents auraient remarqué qu’une des adresses IP transmises par les serveurs pour valider la connexion ne correspondait à aucun relais Tor recensé. Tracer cette adresse IP, non cryptée, relevait alors du jeu d’enfant et a mené à un hébergeur commercial installé en Islande. Cette faille, apparemment connue du créateur de Silk Road mais jamais corrigée, apparaît dans le guide d’utilisation publié par les concepteurs de Tor. Elle peut être corrigée en suivant une procédure très stricte, sans quoi l’adresse IP du serveur reste visible, le relais offert par Tor perdant son utilité première. Il est assez impressionnant de constater qu’une structure aussi bien organisée et protégée que Silk Road tombe à cause de ce qui ressemble à une étourderie, ce genre de failles dans les systèmes de sécurité étant normalement corrigées dans les plus brefs délais. Une fois l’adresse IP identifiée, une demande d’entraide judiciaire a été envoyée aux autorités islandaises, qui ont récupéré l’historique des connexions et mis à jour l’utilisation du serveur: il permettait la mise en relation entre vendeurs et acheteurs. La location des serveurs a été faite par l’intermédiaire d’une société d’hébergement de sites, sur laquelle la déclaration ne donne pas de détails, si ce n’est qu’elle n’est pas américaine et a accepté de donner les coordonnées de son client.

Si cette déclaration a le mérite d’exister, le FBI n’a jamais publié les documents annexes et preuves au fondement de celle-ci. Cette déclaration, d’une simplicité extrême et, de fait, douteuse, a été remise en question par des experts en sécurité qui s’étaient déjà intéressés à Silk Road. Selon certains, il n’est pas exclu que le FBI ait utilisé des commandes de pénétration ou des backdoors pour forcer l’accès au site et faire sauter les sécurités. Le scandale est évité, mais l’affaire n’en est pour autant pas terminée. Silk Road est mort, vive Silk Road 2.0: un mois à peine après sa fermeture, un site miroir ouvre ses portes. Similaire à son aînée, seul le propriétaire, « Defcon », change, les vieilles habitudes revenant vite aux visiteurs habitués et, finalement, peu inquiétés par la procédure ouverte contre Silk Road. Cette seconde bouture fera les frais de l’opération « Onymous », le six novembre 2014, fruit de la coopération entre les Etats-Unis et 16 Etats européens, dont la France, et dirigée contre les sites cachés de vente de biens illégaux. Silk Road 2.0 aurait, durant sa courte vie, tout de même dépassé les 100 000 clients. Tout comme Dread Pirate Roberts, Defcon sera arrêté par les autorités. La fin d’une lutte acharnée? Le croire serait faire montre de naïveté, car dans l’ombre se murmure déjà le nom de Silk Road 3.0, accompagné d’une adresse en « .onion ».

C) LA CONDAMNATION DE DREAD PIRATE ROBERTS

Derrière Silk Road se trouve un pseudonyme, celui du « terrible pirate Roberts ». L’identité véritable du créateur du site web, devenu en l’espace de quelques années un cyber-baron de la drogue, est maintenant connue: l’américain Ross William Ulbricht.

Arrêté en octobre 2013, le FBI le considère comme le cerveau derrière l’organisation et la construction de Silk Road. Condamné à deux peines de perpétuité et trois peines de cinq, dix et vingt ans le 29 mai 2015, Ross William Ulbricht n’a eu de cesse de répéter à son procès qu’il n’était pas un baron de la drogue, mais un hacktiviste libertarien. Militant engagé prônant un Etat minimal et non- interventionniste, Silk Road représentait pour lui, ainsi qu’il l’a évoqué lors de son procès, un espace libéré de tout contrôle étatique, anarchique au sens philosophique du terme, sur lequel le marché pourrait, par l’intervention des nouvelles technologies, servir d’exemple à un mode alternatif de gouvernance: « la meilleure manière de changer un gouvernement est de changer les opinions des gouvernés. C’est pour cela que je crée une plateforme économique, afin de donner au monde un exemple de ce que serait la vie sans une utilisation systématique de la force », « Silk Road est le véhicule de notre message. Le reste est secondaire ». Les chefs d’accusation, tels que trafic de drogue ou blanchiment, constituent un dur rappel à la réalité de nos sociétés et aux dangers de la toxicomanie.

Conclusion

La lutte contre les trafics de stupéfiants sur le Dark Web est, à bien des égards, un véritable casse-tête pour les législateurs des démocraties modernes. Cette possibilité d’acheter de la drogue sur Internet, relativement nouvelle au demeurant, donne aux internautes qui le souhaitent les clés d’une impunité relative mais supérieure à celle proposée par une vente chez un dealer physique. L’idée de se faire livrer par la poste, directement chez soi ou à une adresse sécurisée, limite encore les risques encourus.

Avant toute chose, les caractéristiques techniques du Deep Web constituent un premier frein. Qu’il s’agisse de l’anonymisation des connexions, des outils proposés par Tor pour dissimuler la localisation géographique des serveurs hébergeant les sites web ou l’utilisation d’une monnaie dont le fondement même repose sur les principes de la cryptographie, tous les moyens possibles sont mis en œuvre pour empêcher la divulgation des données personnelles des internautes. Ajouter à cela l’utilisation d’un VPN, de Truecrypt ou de Tails rend presque impossible, à moins d’une erreur de l’utilisateur, de traquer ses faits et gestes. De plus, ces outils, qui ne sont pas foncièrement destinés à être utilisés dans le cadre d’activités illégales, telles que la vente et l’achat de drogues, ne légitiment pas, par leur seule existence, qu’ils soient interdits. Le législateur, à condition qu’il soit suffisamment éclairé sur le sujet pour être à même d’en comprendre les enjeux, se heurte à un problème de taille: le droit pour chacun à la protection de sa vie privée. Dans ce cadre, l’action des forces de l’ordre, déjà handicapée par leurs effectifs restreints, ne saurait être que limitée, sans quoi ils risquent eux-mêmes de frôler, voir de traverser, la frontière de l’illégalité. Une des craintes majeures des experts en sécurité informatique à l’heure actuelle est que nous n’ayons tiré aucune conséquence de l’affaire Snowden.

Toutefois, que ce soit par l’action de groupes, de mouvements ou de hackers éthiques isolés, la mentalité, qui peut parfois se faire réelle idéologie et est source de biens des logiciels libres, des acteurs du Deep Web va de pair avec un cyber-espace conscient et raisonné. En aucun cas, les activités illicites qui se déroulent sur cette partie de la Toile ne sont niées ou diminuées. Elles sont même parfois, bien au contraire, prises en chasse par des membres actifs de la communauté, comme l’a déjà prouvé l’implication des Anonymous dans la lutte contre les réseaux pédophiles ou celle de Ben300 contre, notamment, des marchés noirs français.

Comment, pourtant, ne pas voir, derrière le discours engagé de Dread Pirate Roberts, l’opposition grandissante et la lutte sourde entre les gouvernements des anciennes nations du monde et une communauté nouvelle, porteuse d’une vision particulière de la liberté et de ses droits, désireuse d’un monde à l’image de l’Internet qu’elle façonne quotidiennement, et ce depuis des années?

Si Internet a fait du monde une sorte de terrain de jeux globalisé, dans lequel les échanges entre un vendeur de drogue et un acheteur sont facilités, quelque soit la distance physique qui les sépare, les autorités ne sont pas en reste. En effet, lorsque la police hollandaise fait fermer en 2014 le site utopia, plateforme similaire à Silk Road, mettant en relation vendeurs de drogues et d’armes et acheteurs potentiels, la communauté mondiale en bénéficie. Les victoires de ce genre ne sont pas légions, mais constituent une atteinte bien réelle à cet écosystème frauduleux.

Début janvier 2016, le FBI faisait tomber, grâce à l’introduction d’un malware et du piratage de Tor, Playpen, décrit comme « le plus grand réseau de pornographie juvénile au monde présent sur le Dark Web ». Il ne nous appartient pas de trancher cette question, uniquement de s’en faire une opinion citoyenne, mais, si l’on peut se féliciter de cette victoire, il demeure important de se demander si elle justifie l’emploi, par le gouvernement d’une des plus importantes puissances mondiales et ses forces de l’ordre, de techniques illicites, pour l’utilisation desquelles un simple citoyen serait, à coup sûr, écroué.